日常运维踩坑指南:这些坑我替你踩过了

对运维工程师来说,工作就像一场持续不断的“排雷游戏”。看似常规的操作,比如重启服务、修改配置、数据备份,稍有不慎就可能触发“连环炸弹”,从“几分钟搞定”变成“通宵加班救火”。今天就梳理几个高频踩坑场景,附上血泪总结的避坑技巧,帮大家少走弯路。

同事曾遇过典型乌龙:业务卡顿排查为缓存服务响应慢,他贸然执行重启,结果缓存服务未启动,还导致依赖它的支付模块瘫痪,险些影响交易高峰。

根源是缓存服务依赖分布式锁服务,重启前未核查锁服务状态,导致启动失败;更关键的是未配置启动失败告警,直到用户投诉才发现问题,延误了处理时机。

避坑指南:

重启前“三重检查”:核查上下游依赖组件状态(监控平台或脚本可批量核查)、确认启动脚本健康检查生效、预留3-5倍处理时间并避开业务高峰。

给所有核心服务配置“启动失败告警”,通过系统日志监控或进程检测,一旦启动超时或进程未正常运行,立即推送短信+企业微信双重告警。

养成“灰度重启”习惯:核心服务先重启从节点,确认无异常后再重启主节点,避免一次性中断服务。

配置修改虽基础却高频出问题:新人修改Nginx配置文件时,”proxy_pass http://backend_server;”多写了一个空格,重启后Nginx直接报错,导致全站不可访问。

类似坑还有:数据库连接池“max_active=200”误写为2000导致连接耗尽;安全组误设“允许所有IP访问”埋下安全隐患。

避坑指南:

配置修改三步骤:修改前备份(如“nginx.conf_20251017_1430”)、修改后语法校验(如Nginx用“nginx -t”)、测试环境验证后再推生产。

核心配置文件采用“版本控制”:将配置文件纳入Git管理,每次修改提交时注明修改内容和原因,出现问题可快速回滚。

设置“配置修改白名单”:普通运维人员仅能修改非核心配置,涉及端口、权限、连接数等关键参数,需由资深工程师审核后再操作。

“备份做了吗?”“做了!”可真到数据丢失时,往往发现备份损坏、不全或恢复失败。有项目因硬盘损坏需恢复,却发现存储服务器空间满致一周未备份成功,最终丢失部分数据。

常见问题:不验证备份有效性致恢复时发现文件损坏;备份与原数据同服务器致双双丢失;备份频率不合理(如日增量周全量)致恢复耗时过长。

避坑指南:

遵循“3-2-1备份原则”:3份副本、2种介质、1份异地存储(如本地+云+异地机房)。

定期“验证备份有效性”:每周随机抽取1-2个备份文件,在测试环境执行恢复操作,检查数据完整性和恢复耗时,形成验证报告。

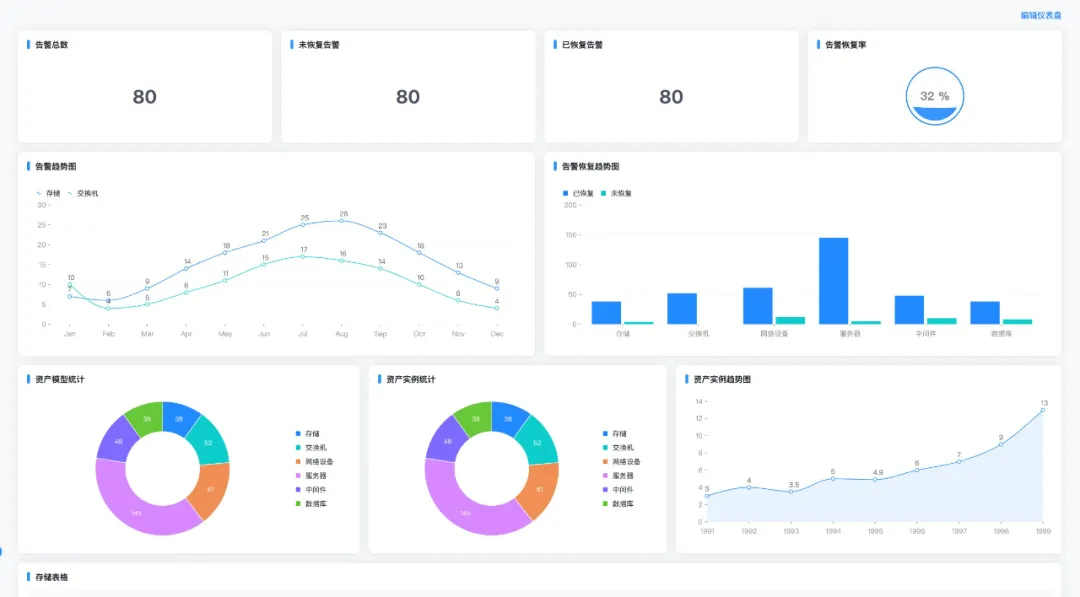

配置“备份状态监控”:监控备份任务是否按时执行、备份文件大小是否正常、存储介质空间是否充足,出现异常立即告警,避免“假备份”。

网络问题常很“诡异”:业务反馈APP端无法访问接口但PC端正常,排查负载均衡、防火墙半天,最终发现是APP用了旧DNS解析地址,指向已下线服务器。

更乌龙的是:机房断网排查半天路由、交换机,结果是保洁碰掉了核心交换机电源。这类“低级”问题常让运维在复杂排查中浪费时间。

避坑指南:

按“物理层→数据链路层→网络层→传输层→应用层”排查:先查硬件连接,再用“ip addr”、“traceroute”、“curl”等工具逐层验证。

留存网络拓扑图和设备信息,核心设备贴“禁止触碰”标识,减少人为误操作。

善用工具辅助排查:用Wireshark抓包分析数据传输细节,用Nmap扫描端口开放情况,用DNS查询工具(如nslookup、dig)验证DNS解析是否正确。

权限管理是安全第一道防线,但有人图方便:给普通员工开root权限、多人共用账号、离职员工权限未及时回收。曾有项目因外包离职权限未回收,服务器被植入挖矿程序,还泄露了数据。

还有人配置服务器免密登录却不限制IP,私钥一旦泄露,攻击者可直接登录。

避坑指南:

最小权限原则:按岗位分配权限,核心服务器root权限仅1-2人掌握,禁止共用账号。

权限生命周期管理:入职走申请流程,离职/调岗24小时内回收权限并改密码。

强化远程登录安全:禁用root账号直接登录,采用“普通账号+sudo提权”方式;配置免密登录时,限制允许登录的IP地址,同时定期更换私钥和密码。

最后:运维的核心是“防患于未然”

这些坑大多不是突发意外,而是操作疏忽、流程漏洞和意识松懈所致。运维无“一劳永逸”,但建立标准流程、强化监控告警、定期复盘能降低风险。

建议每周梳理问题、每月更新运维手册、每季度做全链路故障演练。对运维而言,平稳运行的系统远比通宵救火的“英雄事迹”更有价值。

你在运维工作中踩过哪些印象深刻的坑?欢迎在评论区分享你的经历和解决办法,让更多人少走弯路~